Spionage per "Social Malware": "Ein Fall politischer Überwachung"

Shishir Nagaraja, IT-Experte an der Universität Illinois, hat mit Kollegen ein Spionagenetz ausgehoben, das gezielt den Dalai Lama ausforschte.

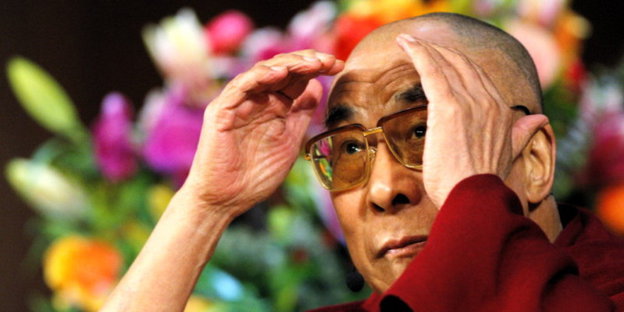

"Angegriffen wird nicht nur das Büro seiner Heiligkeit, sondern auch das Büro der Exilregierung in New York." Bild: reuters

taz.de: Herr Nagaraja, wie kam es zur Aufdeckung des "Ghostnet", mit dem die tibetische Exilregierung offenbar gezielt monatelang ausgeforscht wurden?

Der Informatiker Shishir Nagaraja von der Universität in Illinois und sein Kollege Ross Anderson von der Uni Cambridge haben in Zusammenarbeit mit dem Munk Center for International Studies an der Universität Toronto das so genannte "Ghostnet" aufgedeckt, ein mit Hilfe von speziell entwickelten Datenschädlingen aufgebautes Spionagenetzwerk, das sich über fast 1300 Computer in 103 Ländern erstreckte. Es diente der umfassenden Ausforschung der Aktivitäten der Tibetischen Exilregierung.

Zwei Studien erfassen die Details: "Tracking Ghostnet" und "The Snooping Dragon". Während das Munk Center sich nicht darauf festlegen will, dass die chinesische Regierung hinter dem groß angelegten Schnüffelversuch steckt, gibt es für Nagaraja wenig Zweifel: Die Spur führe zu Cyberwar-Zentren des Militärs im Riesenreich. Auch eine vom US-Geheimdienst CIA gelegte falsche Fährte hält er für unwahrscheinlich; dafür sei die Ausdehnung des "Ghostnet" zu groß.

Shishir Nagaraja: Alles begann mit einer E-Mail, die das Büro des Dalai Lama an einen ausländischen Diplomaten schickte und in der es um die Vereinbarung eines Termins mit seiner Heiligkeit ging. Nachdem die Mitarbeiter dann telefonisch nachfassten, erfuhren sie, dass die chinesische Vertretung bereits interveniert hatte, dieses Treffen abzusagen. Die Tibeter fürchteten daraufhin, dass sie abgehört wurden, schließlich gab es nur diese eine E-Mail. Ich und meine Kollegen wurden daraufhin über die akademische Netzbürgerrechtseinrichtung OpenNet Initiative kontaktiert, uns die Rechner des Büros einmal näher anzusehen. Daraufhin stießen wir auf das Ghostnet.

Wie gelang Ihnen das?

Wir hatten die Möglichkeit, uns den zentralen Router anzusehen, über den der Internet-Verkehr des Dalai Lama und seiner Mitarbeiter läuft. Wir stellten dabei fest, dass jeder einzelne Rechner im gesamten Netzwerk infiziert war - und das wiederholt. Selbst nach einer Entseuchung war die Spionagesoftware nach drei, vier Tagen wieder da.

Ist der Rechner des Dalai Lama inzwischen sauber?

Vermutlich nicht. Die Instruktionen, die wir seinem Team gaben, sind leider nicht sehr einfach zu befolgen. Dort werden zwar inzwischen alle paar Tage die Systeme neu aufgesetzt, doch dann infizieren sich etwas später wieder alle. Der Angriffsvektor ist dabei immer E-Mail. Und so lange die Mitarbeiter elektronische Post benutzen, wird es erneut zu Infektionen kommen. Angegriffen wird dabei nicht nur das Büro seiner Heiligkeit, sondern auch das Büro der Exilregierung in New York sowie zahlreiche Freunde und Bekannte der Tibeter in aller Herren Länder, darunter auch Regierungsstellen anderer Nationen. Wir haben inzwischen festgestellt, dass fast 4000 Personen betroffen sein dürften.

Kommt die Schadsoftware über Anhänge auf die Rechner?

Ja. Es ist aber nicht so, wie man das von einfachen Datenschädlingen kennt, wo man eine ausführbare Datei oder ähnliches anklickt. Es geht hier nicht um Spam-Botschaften oder andere gefährliche Dinge, von denen sich aufgeklärte Nutzer normalerweise fernhalten, sondern um gezielte Angriffe auf den E-Mail-Server. Die Ghostnet-Betreiber brechen dort ein, stehlen Botschaften und verändern ihre Anhänge so, dass dort dann eine Schadsoftware drinsteckt. Dann werden solche Mails einfach nochmal an den Empfänger geschickt. Man bekommt diese Datenschädlinge also von vertrauenswürdigen Personen. Wir nennen sie deshalb auch eine "Social Malware". Wir glauben, dass das von Hand gemacht wird, Angreifer tun das.

Würde es da nicht helfen, einfach den E-Mail-Server besser abzudichten?

So einfach ist das leider nicht. Wenn es darum geht, Angreifer abzuwehren, die versuchen, Geld mit ihrer Attacke zu verdienen, kann man hohe Hürden legen, dass sich das nicht mehr lohnt. Hier haben wir es aber mit einem Fall politischer Überwachung zu tun. Der Angreifer ist sehr hartnäckig. Er knackt Passwörter, die Schwachpunkte darstellen. Wir haben Attacken festgestellt, bei denen einfach mit roher Gewalt in 15 Minuten alle Passwörter ermittelt waren. Außerdem reicht es aus, dass der Angreifer auf einen Rechner gelangt, auf dem sich ein Administrator gerade eingewählt hat. Schon steht das ganze Netz wieder offen.

Ist das eine neue Qualität von Angriffen?

Das könnte man sagen. Wir haben es hier nicht nur mit Einbruchsversuchen zu tun, sondern mit einer Kombination aus Hackangriffen und so genanntem Social Engineering, bei dem versucht wird, einzelne User auszutricksen.

Haben wir es mit einer komplett neuen Gefahr zu tun, auch weil sich solche Angriffe nur schwer erkennen lassen, weil sie "handgemacht" sind?

Ja, es ist eine neue Klasse. Nach der Veröffentlichung unserer Studie kamen Dutzende von Menschen auf uns zu und berichteten uns von eigener Social Malware, die sie aus ihrem Arbeitsalltag kennen. Wir gehen davon aus, dass diese Technik bis 2010 bei der Industriespionage eine große Rolle spielen wird - was die Tibeter 2008 betraf, werden die Russen 2010 tun. Und um den zweiten Teil Ihrer Frage zu beantworten: Es ist in der Tat sehr schwer, Social Malware zu erkennen. Als erstes ist sie stark auf das Opfer abgestimmt. Zweitens, und das ist noch wichtiger, werden Dokumente des Opfers selbst missbraucht, die dann von anderen Nutzern als authentisch wahrgenommen werden.

Nutzen Geheimdienste und Industriespione bereits solche Methoden?

Das ist sehr gut möglich. Ich halte es für ein sehr großes Problem der gesamten Industrie. Ich werde dazu Ende nächster Woche auf der Sicherheitskonferenz der Anti-Phishing Working Group in Barcelona sprechen. Mein Ziel ist es, das Problem bekannter zu machen und Gegenmaßnahmen vorzuschlagen, die Firmen ergreifen können.

Ihre Kollegen am Munk Center, mit denen Sie zusammen an der Aushebung des "Ghostnet" arbeiteten, wollen sich nicht festlegen, dass tatsächlich das chinesische Militär hinter den Attacken auf die Tibeter steckte. Warum sind Sie selbst so sicher?

Man muss sich dabei die Motivlage ansehen. Gegen Angriffe einer privaten Hackergruppe spricht unter anderem, dass wir ein Aktivitätsmuster feststellen konnten, dessen Herkunft mit den Örtlichkeiten bekannter chinesischer Staatsorgane übereinstimmt. Außerdem wurden die abgefangenen E-Mails wie erwähnt von den Chinesen selbst diplomatisch eingesetzt. Auch eine Operation von CIA, FSB oder anderen Geheimdiensten, die sich chinesischer Rechner bemächtigten, sehe ich nicht. Würden diese Stellen die Aktion gegen die Tibeter den Chinesen in die Schuhe schieben wollen, hätten sie eine komplexe Infrastruktur, wie wir sie beim "Ghostnet" aufgedeckt haben, schlicht nicht gebraucht. Das wäre viel zu aufwändig gewesen.

Haben Sie selbst keine Angst, dass nun Ihr eigener Rechner gehackt wird?

Ich bin wahrscheinlich auch ein potenzielles Opfer. Bei mir kommen so viele E-Mails an und ich kann ja nicht jeden Menschen anrufen und ihn fragen, ob er mir wirklich diese eine E-Mail geschickt hat. Ich habe keine Zeit dafür, mich zu 100 Prozent abzusichern. Natürlich könnte man aufhören, Office- und PDF-Dokumente zu verwenden und ab sofort nur noch E-Mails im Plain Text verschicken, aber das würde die Arbeitsweise heutiger Büromenschen völlig zum Erliegen bringen. Beim Internet geht es schließlich darum, möglichst einfach miteinander kommunizieren zu können.

Gibt es dennoch eine Lösung? Das Internet meiden?

Das Internet an sich ist ja nicht das Problem. Das Problem ist, dass wir eine Trennung bräuchten zwischen sauberen Systemen und den Daten, die wir von Fremden erhalten. E-Mail, Internet Explorer oder Firefox sind alles Angriffspunkte, bei denen wir mit Fremden kommunizieren. Daten, die wir selbst produziert haben und an Freunde schicken, sind dagegen sauber. Beides muss klar voneinander getrennt werden. Den Tibetern habe ich schließlich vorgeschlagen, dass sie ihr Netzwerk in zwei Teile trennen sollten: Ein Bereich, der mit der Außenwelt kommuniziert und ein anderer, der stets abgeschlossen bleibt. Will man nun ein Dokument zwischen dem "unreinen" und dem "reinen" Bereich transferieren, sollte man es am besten zunächst ausdrucken und es dann auf der vom Internet abgetrennten Maschine wieder einscannen. Schon das Kopieren mit Hilfe eines USB-Sticks wäre gefährlich.