Phishing im Online-Telefonbuch: Sicherheitslücke im Internet

Im DNS, dem Telefonbuch des Netzes, steckt eine Sicherheitslücke. Angreifer können Nutzer nach Belieben umleiten, ohne dass diese das merken. Eine große Update-Kampagne solls verhindern.

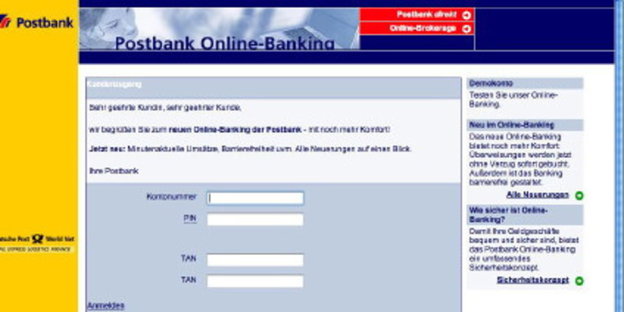

Statt auf der Seite seiner Online-Bank landet der Ahnungslose auf der eines Kriminellen, der die Daten abgreifen möchte. Bild: dpa

Eigentlich bestehen alle Anschriften im Netz, über die man einzelne Server erreichen kann, aus schlichten Zahlenkombinationen. Doch weil der Mensch sich so genannte IP-Adressen wie "194.29.227.36" schlecht merken kann, haben Ingenieure einst das so genannte Domain Name System (DNS) erfunden. Es sorgt dafür, dass man statt obiger Nummernreihe auch einfach "www.taz.de" eingeben kann, um in diesem Beispiel auf die Homepage der taz zu gelangen. DNS ist damit das Telefonbuch des Internet - und nimmt eine enorm wichtige Rolle ein: Wer die entsprechenden Rechner dieses Systems kontrolliert, kontrolliert auch, wo sich Menschen im Netz hinbewegen.

Dass man sich auf DNS nicht immer verlassen kann, zeigt nun eine massive Sicherheitslücke, die der amerikanische IT-Security-Experte Dan Kaminsky aufgedeckt hat: Unter Umständen ist es nämlich erstaunlich leicht möglich, das System zu manipulieren. Das liegt daran, dass die für DNS zuständigen Rechner Zwischenspeichertechnologien verwenden, um möglichst schnelle Antwortzeiten zu garantieren, schließlich will niemand beim Surfen warten.

Unter bestimmten Voraussetzungen lässt sich dieser so genannte Cache "vergiften": Ein Angreifer schreibt seine eigenen Daten hinein, was dann beispielsweise bedeutet, dass man statt auf der Seite seiner Online-Bank auf der eines Kriminellen landet, der die Daten abgreifen möchte. Der Nutzer merkt dabei nichts, denn er erhält keinerlei Warnung: Der eigene Rechner folgt einfach den DNS-Anweisungen des Angreifers.

Waren Phishing-Angriffe per E-Mail, die ähnliches bezwecken, stets darauf angewiesen, dass ein unachtsamer Nutzer merkwürdige Links klickt, lässt sich dies nun automatisieren: Der manipulierte DNS sorgt dafür, dass man umgeleitet wird. Was für Bankseiten gilt, gilt natürlich auch für jedes andere sensible Online-Angebot vom Webmail-Dienst bis zum Kreditkarteneinkauf: Jeder Klick im Web findet stets über das zentrale Internet-Telefonbuch seinen Weg. Die Kontrolle über DNS ist ein Traum für Kriminelle und ein Albtraum für Nutzer.

Damit es nicht soweit kommt, läuft seit Mittwoch eine weltweit angelegte, konzertierte Aktion: Da von dem von Kaminsky aufgedeckten Problem nahezu alle DNS-Programme betroffen sind, taten sich große Hersteller wie Microsoft oder Cisco zusammen, um ihren Kunden entsprechende Updates zur Verfügung zu stellen. Damit die Nutzer wirklich abgesichert sind, müssen diese nun schnellstmöglich eingespielt werden. Das Problem: Es gibt zehntausende DNS-Rechner im Netz, die alle aktualisiert werden müssen, um nicht Opfer solcher Angriffe zu werden. Noch ist unklar, wer außer dem Entdecker Kaminsky die von ihm aufgefundene Lücke bereits kennt. Einige Beobachter fürchten, dass die Informationen bereits in Kreisen Krimineller kursieren; ob sie ausgenutzt werden, ist bislang unklar.

Das Sicherheitsproblem wirft ein Schlaglicht auf Unsicherheiten im DNS, die eine Technik von dieser zentraler Bedeutung eigentlich längst abgeworfen haben müsste. Es gibt seit mehreren Jahren versuche, mit Hilfe von Verschlüsselungsalgorithmen weniger Angriffsflächen entstehen zu lassen. Allerdings konnten sich die entsprechenden Gremien bis heute nicht darüber einigen, sie auch umzusetzen. Der Grund: Gibt es dabei Probleme, brechen womöglich wichtige Teile des Netzes zusammen.

Die DNS-Lücke zeigt einmal mehr, wie angreifbar zentrale Infrastrukturen im Netz sind. Erst im Frühjahr war ein Sicherheitsproblem beim Verschlüsselungssystem SSL entdeckt worden, mit dem Banken und Kreditkartenunternehmen alle sensiblen Vorgänge im Web absichern. In Verbindung mit dem nun aufgetauchten DNS-Problem ergibt sich daraus das perfekte Verbrechen: Der Nutzer wird nicht nur auf den Rechner eines Kriminellen umgeleitet, sondern erhält auch noch eine verschlüsselte Verbindung, wie er sie von einer Bank erwartet.

Immerhin entschied kürzlich das Amtsgericht Wiesloch, dass im Fall von Phishing die Banken beim unerlaubten Abfangen vertraulicher Daten das Haftungsrisiko hätten. Das Problem: Wenn solche Aktionen derart professionell durchgeführt werden, wie das dank der aktuellen Sicherheitslücken möglich sein könnte, dürfte der Kunde schwere Probleme bekommen, zu beweisen, dass er eine Transaktion wirklich nicht selbst durchgeführt hat.